Cuộc tập kích trên diện rộng của ransomware WannaCry khiến nhiều doanh nghiệp và cơ quan chính phủ châu Á bị gián đoạn hoạt động.

Tại Việt Nam ngay trong sáng thứ 7 (13/5), Hệ thống giám sát virus của Bkav bước đầu ghi nhận, đã có những trường hợp lây nhiễm mã độc này tại Việt Nam. Các chuyên gia an ninh mạng Bkav cho rằng con số này có thể tiếp tục tăng vì hôm nay vẫn đang là ngày nghỉ, nhiều máy tính không bật. Virus có thể bùng phát vào đầu tuần tới, khi mọi người đi làm trở lại.

Còn theo Reuters, một số chính phủ châu Á và các doanh nghiệp đã thông báo về việc bị gián đoạn hoạt động do ảnh hưởng của ransomware WannaCry vào hôm nay (15/5). Các chuyên gia an minh mạng đã cảnh báo về một tác động lớn khi nhiều nhân viên bật máy tính (cơ quan, công ty) và kiểm tra email vào ngày đầu tiên của tuần làm việc.

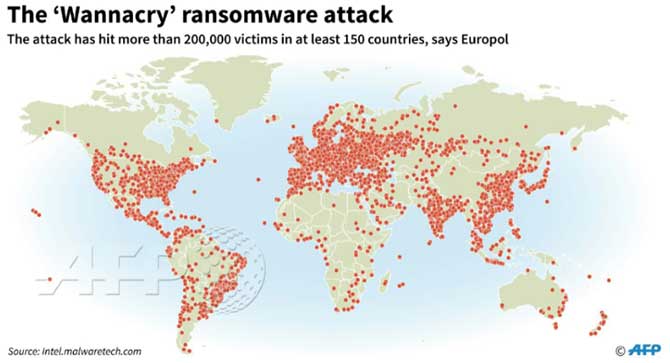

Ransomware này đã khóa hàng trăm nghìn máy tính tại hơn 150 quốc gia và chủ yếu lây lan qua email. Mục tiêu của WannaCry khá đa dạng, từ các nhà máy đến bệnh viện, cửa hàng và trường học trên toàn thế giới.

Đốm đỏ trong bản đồ là sự hiện diện của mã độc WannaCry trên toàn cầu tính đến ngày 14/5. Nguồn: AFP

Các tác động của cuộc tấn công với các cơ quan, xí nghiệp tại châu Á được cho là không lớn nhưng các chuyên gia cảnh báo những rủi ro tiềm ẩn sẽ cao hơn khi có nhiều hệ thống trong khu vực kết nối với internet vào hôm nay.

Tim Wellsmore, Giám đốc Threat Intelligence khu vực châu Á Thái Bình Dương cho biết: "Chúng tôi đang tìm kiếm hồ sơ của các nạn nhân và vẫn nhìn thấy rất nhiều nạn nhân ở khu vực châu Á – Thái Bình Dương. Nhưng đó là một chiến dịch toàn cầu, châu Á không phải là mục tiêu duy nhất. Chúng tôi nghĩ ảnh hưởng của cuộc tấn công tại khu vực này không nghiêm trọng bằng một số khu vực khác trên thế giới".

Michael Gazeley, giám đốc điều hành của Network Box, một công ty an ninh mạng ở Hồng Kông, cho biết vẫn còn nhiều "quả bom đang chờ đợi trong hộp thư của mọi người" ở khu vực châu Á (vì hầu hết các cuộc tấn công được thực hiện qua email).

Tại Trung Quốc, nền kinh tế lớn thứ hai thế giới, tập đoàn khổng lồ về năng lượng PetroChina cho biết các hệ thống thanh toán tại một số trạm xăng dầu đã bị ảnh hưởng (mặc dù họ đã có thể phục hồi được hầu hết hệ thống). Một số cơ quan thuộc chính phủ Trung Quốc, bao gồm cả cảnh sát và cơ quan giao thông tiết lộ họ đã bị ảnh hưởng bởi đợt tấn công.

Cơ quan Cảnh sát Quốc gia Nhật Bản đã báo cáo hai vụ tấn công máy tính ở nước này hôm Chủ nhật – một xảy ra tại bệnh viện và trường hợp còn lại liên quan đến một cá nhân. May mắn là cả hai trường hợp này đã không mất tiền cho kẻ tấn công.

Tập đoàn Công nghiệp Hitachi cho biết cuộc tấn công đã ảnh hưởng đến hệ thống của họ vào cuối tuần, khiến công ty không thể gửi, nhận email hay mở tập tin đính kèm trong một số trường hợp. Công ty nói thêm cuộc tấn công vẫn đang tiếp diễn và họ chưa khắc phục được hoàn toàn.

Lo ngại về hậu quả của cuộc tấn công cũng bao trùm lên thị trường tài chính châu Á. Một phát ngôn viên của Sở Giao dịch Hồng Kong, một trong những sản giao dịch lớn nhất châu Á cho biết các hệ thống đều hoạt động lại bình thường. Anh nói: "Chúng tôi vẫn thận trọng".

Một nhà nghiên cứu về an ninh mạng ở châu Á, người đã từ chối cho biết tên, tiết lộ dù hầu hết các nhân hàng trên thế giới đã thoát khỏi thiệt hại nhưng không phải ngân hàng nào cũng cập nhật các bản vá kịp thời.

Kết quả là một số email lừa đảo đã được kích hoạt bởi người dùng nhưng may mắn là các hệ thống an ninh của các ngăn hàng này đã phát hiện và ngăn chặn kịp thời.

Tại Dharmais, bệnh viện ung thư lớn nhất Indonesia ở Jakarta, có khoảng 100-200 người đã mắc kẹt ở phòng chờ vì cuộc tấn công mạng ảnh hưởng đến một số máy tính tại đây. Vào cuối buổi sáng, một số người vẫn phải tiếp tục điền đơn bằng tay nhưng bệnh viện cho biết 70% hệ thống đã trở lại hoạt động bình thường.

Các cảnh báo dành cho người dùng

Tại nhiều nơi trong khu vực, các công ty đã cảnh báo người dùng và nhân viên không nhấp vào tệp đính kèm hoặc liên kết. Một trường học ở Hàn Quốc cấm học sinh của mình sử dụng internet. Chính quyền Đài Loan dường như đã khắc phục được sự cố và yêu cầu tất cả các bộ phận văn phòng nhanh chóng cập nhật các phần mềm.

Văn phòng của Tổng thống Hàn Quốc cho biết 9 vụ tấn công bằng ransomware này đã được phát hiện trong nước nhưng người phát ngôn từ chối cung cấp các thông tin chi tiết.

Tại Úc, ông Dan Tehan, Bộ trưởng phụ trách vấn đề an ninh mạng cho biết chỉ có 3 doanh nghiệp bị ảnh hưởng bởi cuộc tấn công nhưng ông vẫn lo ngại tình trạng này có thể bị lan rộng. Trong khi đó, không có cuộc tấn công nào được báo cáo ở New Zealand.

Các chuyên gia an ninh mạng nói rằng sự lây lan của ransomware đã chậm lại kể từ khi nó xuất hiện hôm thứ 6 (nhưng điều này chỉ xảy ra trong thời gian ngắn, các cuộc tấn công sau đó bùng phát trở lại).

Những kẻ tấn công có thể phát triển các phiên bản mới của WannaCry. Tại Hồng Kông, Gazeley cho biết nhóm của ông đã tìm thấy một phiên bản mới của ransomware này nhưng nó không sử dụng email để gài bẫy nạn nhân.

Thay vào đó, nó nạp các đoạn scripts vào các trang web bị tấn công – nơi người dùng nhấn vào các liên kết độc hại và bị nhiễm trực tiếp ransomware này. Ông nói còn quá sớm để xác định có bao nhiêu trang web bị ảnh hưởng.

Gazeley nói thêm rằng một số công ty lớn ở Châu Á đã bị trúng biến thể ransomeware này nhưng vấn đề là họ chưa muốn công khai thừa nhận nó. Ông từ chối cung cấp tên của những doanh nghiệp này.

Trong một bài đăng blog vào Chủ nhật, Chủ tịch Microsoft Brad Smith dường như đã ngầm thừa nhận những gì các nhà nghiên cứu đã kết luận rộng rãi: cuộc tấn công của ransomware này dường như sử dụng một công cụ đã được đánh cắp của cơ quan An ninh Quốc gia Hoa Kỳ (được các tin tặc phát tán hồi tháng Tư).

Viện nghiên cứu phi lợi nhuận Unit Consequences Unit của Hoa Kỳ ước tính rằng tổng số thiệt hại sẽ ở mức hàng trăm triệu đô la (nhưng không vượt quá 1 tỷ USD).

Các chuyên gia cho biết hầu hết các nạn nhân đều có thể nhanh chóng phục hồi các hệ thống đã bị nhiễm WannaCry bằng các bản sao lưu. Họ cũng nói rằng phần lớn thiết bị bị nhiễm đã lỗi thời mà các tổ chức cho rằng không đáng giá để nâng cấp hoặc trong một số trường hợp nó gắn liền với các thiết bị của bệnh viện nên việc nâng cấp rất khó khăn (vì sẽ gây ảnh hưởng tới hoạt động chung của các tổ chức, cơ quan này).

Microsoft đã phát hành các bản sửa lỗi vào tháng trước (cho các bản Windows còn đang hỗ trợ) và vào thứ Sáu tuần trước (cho các bản Windows cũ hơn) để ngăn chặn cuộc tấn công của WannaCry.