Bạn đang sử dụng một điểm truy cập mạng không dây được mã hóa và nghĩ rằng mình đang được bảo vệ? Hoàn toàn không! Thực tế đó chính là những gì các hacker muốn người dùng tin tưởng để có thể dễ dàng xâm nhập vào máy tính của họ.

Dưới đây là 4 sự thật về mạng không dây mà các hacker hy vọng rằng không có người dùng nào biết đến, bằng không họ có thể sẽ gặp khó khăn trong việc xâm nhập vào hệ thống của chúng ta:

1. Chuẩn bảo mật WEP không hề có tác dụng trong việc bảo vệ mạng không dây. WEP có thể bị bẻ gãy dễ dàng trong vòng vài phút, và chỉ mang đến cho người dùng một cảm giác an toàn giả mạo.

Kể cả một hacker bình thường cũng có thể vượt qua Wired Equivalent Privacy (WEP) chỉ sau vài phút, làm cho chuẩn bảo mật này trở nên vô dụng trong việc bảo vệ máy tính. Hiện có rất nhiều người dùng đã cài đặt router wireless của mình từ vài năm trước mà vẫn chưa thèm thay đổi chuẩn bảo mật từ WEP thành WPA2 mới hơn và mạnh hơn. Cập nhật cho router lên WAP2 là một quy trình khá đơn giản, chỉ cần vào đăng nhập vào website của nhà sản xuất router và làm theo hướng dẫn.

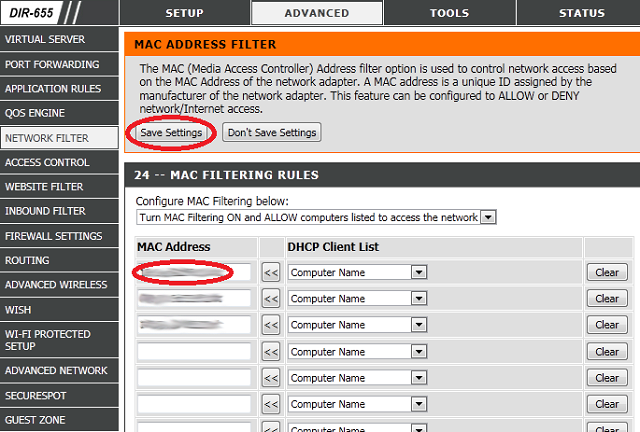

2. Sử dụng bộ lọc địa chỉ MAC của router wireless để ngăn chặn các thiết bị trái phép gia nhập vào mạng lưới là một cách làm không hiệu quả và dễ dàng bị qua mặt.

Địa chỉ MAC là một loại địa chỉ riêng biệt cho từng thiết bị có thể kết nối vào mạng: smartphone, tablet, máy đọc sách điện tử… Trên máy vi tính, mỗi card mạng sẽ có địa chỉ MAC riêng, do đó laptop của bạn sẽ có 2 địa chỉ MAC, một cho card mạng cắm dây LAN và một cho card mạng Wi-Fi. Card mạng LAN trên máy để bàn sẽ có một địa chỉ MAC duy nhất.

Chúng ta có thể tạo ra bộ lọc (MAC Filter) cho router, giới hạn chỉ cho phép các thiết bị có địa chỉ MAC trong danh sách được truy cập vào router nhằm tăng tính bảo mật. Điều này nghe giống như một cơ chế bảo mật hữu hiệu. Nhưng vấn đề là các hacker có thể giả mạo một địa chỉ MAC để nó giống với một địa chỉ được cho phép. Tất cả những gì họ cần làm là sử dụng một chương trình "bắt" gói dữ liệu không dây để đánh hơi (nghe trộm, xem lén) trên các dòng dữ liệu của mạng lưới và xem xem những địa chỉ MAC nào đang đi qua. Sau đó họ có thể điều chỉnh địa chỉ MAC của mình để khớp với một trong số đó và truy cập vào mạng lưới.

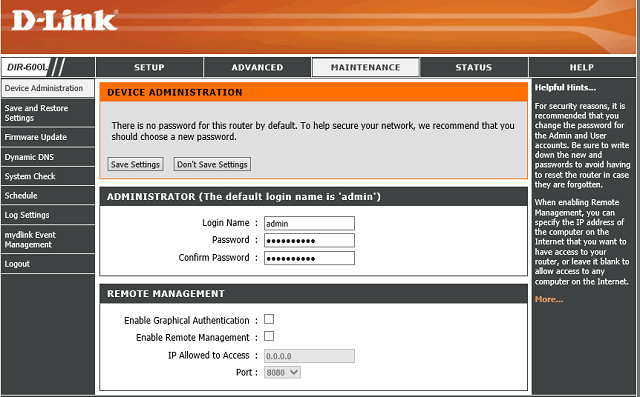

3. Vô hiệu hóa tính năng quản trị từ xa của router wireless có thể là một biện pháp rất hữu hiệu để ngăn chặn tin tặc thâm nhập vào mạng không dây.

Rất nhiều router được cài đặt để cho phép người dùng có thể quản lý router đó thông qua một liên kết không dây. Điều này có nghĩa là người dùng có thể truy cập vào tất cả các phần cài đặt bảo mật và các tính năng khác mà không cần phải sử dụng một máy tính được cắm dây nối trực tiếp vào router đó. Mặc dù tính năng này rất thuận tiện cho việc quản lý router từ xa, nhưng nó cũng cung cấp cho hacker thêm một cách để có thể xâm nhập vào mạng lưới.

Rất nhiều người dùng không bao giờ thay đổi mật khẩu mặc định của hãng sản xuất cho router của mình, khiến cho mọi thứ càng dễ dàng hơn đối với các hacker. Vì vậy cách tốt nhất là chúng ta nên tắt tính năng "Quản lý thông qua mạng không dây" để chỉ những ai có kết nối vật lý tới mạng lưới mới có thể tiến hành chỉnh sửa phần cài đặt của router.

4. Sử dụng mạng công cộng có thể khiến máy tính trở thành mục tiêu dễ dàng cho các cuộc tấn công "nghe lén" (man-in-the-middle – MITM).

Các hacker có thể sử dụng những công cụ như Firesheep và AirJack để tiến hành các cuộc tấn công nghe lén vào các máy tính sử dụng mạng công cộng. Theo cách này, hacker sẽ chen vào kết nối không dây giữa người gửi và người nhận. Một khi đã xâm nhập thành công vào luồng dữ liệu, tin tặc có thể thu thập được mật khẩu, đọc email … của người dùng. Thậm chí các hacker có thể dùng những công cụ như SSL Strip để thu thập mật khẩu của những trang web được bảo mật mà người dùng truy cập.

Để tránh bị tấn công theo cách này, chúng ta nên sử dụng một dịch vụ cài mạng riêng ảo VPN để được bảo vệ khỏi tất cả những nguy hiểm khi sử dụng một mạng WiFi công cộng. Một mạng riêng ảo VPN sẽ tạo nên một lớp bảo mật bổ sung rất khó bị vượt qua. Và trừ khi hacker cực kỳ kiên định, còn không họ sẽ quyết định bỏ qua và hướng tới những mục tiêu khác "dễ ăn" hơn.

Theo NetSecurity